7389

Petya.А: підсумки і перспективи

— Технології&Авто

Компьютери низки корпоративних користувачів в Україні (і не тільки – Авт.) відповідально прийняли атаку новою версією вже відомої шкідливої технології. Спробуємо проаналізувати доступні дані про цю подію і зрозуміти, які чинники зробили настільки масове зараження можливим, а також які висновки необхідно зробити з ситуації, що склалася? Які ризики такий стан справ несе в перспектіві?

Що відомо?

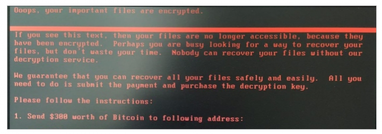

Шкідлива програма використаного типу відома досить давно. Як мінімум понад рік. Відноситься до класу здирників – після здійснення несанкціонованих дій з комп’ютером жертви (наприклад, шифрування вмісту – Авт.) повідомляє про те, що нібито все можна повернути за викуп, який пропонує відправити за невідстежуваними каналами (криптовалютою в свіжому випадку. – Авт.). В іншому разі інформація буде недоступна.

Як заражалися?

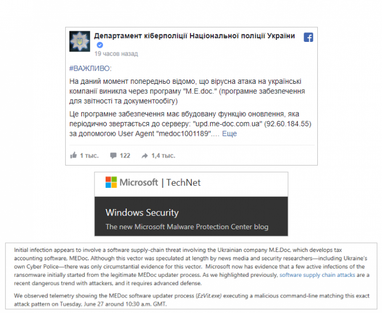

На сьогодні кіберполіція повідомляє про 2 основні вірогідні шляхи зараження. Перший (підтверджується корпорацією Microsoft – ред.) – складна система поширення «шкідника» через оновлення бухгалтерського програмного забезпечення.

Для цього в теорії спочатку треба було отримати несанкціонований доступ до ресурсів автора програми подання звітності, після чого процес ставав автоматизованим і заражав жертв через систему оновлення цієї програми.

Широке добровільно-примусове поширення цього ПЗ стало потужним каналом «дистрибуції» вже вірусу.

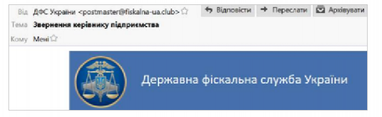

Другим масовим шляхом зараження стала розсилка коду вірусу в додатках до електронних листів, які мімікрували під довірені джерела. Користувач не замислюючись відкривав вкладення, і відбувалося зараження фактично руками самої жертви.

Ймовірно, що будуть виявлені й інші шляхи, але масовими на сьогодні визнані зазначені.

Чи можна вилікуватися за фактом зараження і як?

Розглядати варіант оплати здирникам не будемо. Адже найімовірніше, що після оплати ніхто нічого розшифровувати не стане. Ніякий код може і не прийти. Та й взагалі невідомо, чи передбачена авторами можливість дешифрування насправді. При цьому в мережі вже з’явилися помилкові дешифратори, які самі є вірусами.

Розшифровка ж насправді технічно можлива. Для старих версій вірусу існують програми-дешифратори. Але чи буде хтось на ентузіазмі писати нові, і найголовніше – скільки часу для цього знадобиться? У корпоративних клієнтів часу для очікування зазвичай немає. З іншого боку, у них завжди є резервні копії і відділ ІТ, у яких день Конституції став дуже робочим.

В результаті для корпоративного сектору наслідки будуть виражені в ударній роботі ІТ-шників для відновлення з backup-ів даних + недоотриманий прибуток за фактом ненаданих послуг, а також іміджеві втрати і інші більш дрібні неприємності. Це в дуже загальних рисах.

У системах на тонких клієнтах з кваліфікованим адмініструванням втрат даних могло взагалі не бути.

Тому в реальності варто виходити з того, що інформацію на диску в разі відсутності архівних копій, швидше за все, втрачено.

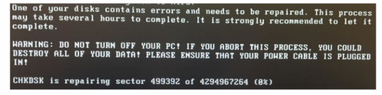

Якщо тільки досвідчений користувач не встиг вимкнути живлення комп’ютера до повного закінчення шифрування і прочитати решту даних зі здорової операційної системи. Адже процес шифрування великих обсягів даних вимагає ресурсів і часу. Тому вірус маскував це під обслуговування диска.

Ті, хто дочекалися закінчення, отримали повністю зашифровані дані.

Ті, хто встигли перервати – змогли прочитати незашифроване.

Хто не постраждав взагалі?

Ті, хто не використовував в роботі операційні системи Windows. До речі, на новинах акції впали на майже 2%!

Ті, хто, використовуючи їх, організував своєчасне оновлення операційної системи.

Справа в тому, що після попередньої хвилі аналогічного вірусу автор операційних систем Windows – корпорація Майкрософт – випустила програмні «латочки» на ті уразливості, які зробили попередню хвилю можливою.

Поточна хвиля використовувала ті самі уразливості. Тому ті користувачі, які не оновлювали операційну систему, були в більшій небезпеці, а це практично більшість тих, хто використовує піратські версії, версії з так званих «складок» (існує думка, що частина таких взагалі з самого початку підготовлені для створення так званих «ботнетів»), структури, слабо забезпечені хорошим ІТ супроводом і т.п.

Чи треба зазначати, що під описаний середній портрет дуже сильно підходять користувачі з держсектору, що масово постраждав від атаки?

Окремою категорією непостраждалих є люди, які вдумливо відносяться до відкриття електронних поштових відправлень і уважно вивчають авторів і тип вмісту. Ці люди, побачивши підозрілий лист, дуже схожий на лист від ДФС, не повірили, що домен верхнього рівня у держструктури може бути .club, а у вкладенні може знаходиться виконуваний файл.

Але таких меншість.

Тут доречно згадати про ситуацію з прикладом мімікрії під .gov ресурси.

Супутні проблеми

2017 рік став роком активного просування НБУ концепції кешлес-економіки – виведення розрахунків в безготівкову сферу.

Однак події поточної хвилі показали вразливість концепції в поточних умовах. Так, наприклад, в м. Миколаєві придбати паливо на АЗС з використанням платіжної картки за поодинокими винятками було неможливо. Про це повідомили місцеві ЗМІ.

Тим часом аналогічна ситуація могла мати місце і в аптеці, а також в інших критично важливих секторах суспільного життя.

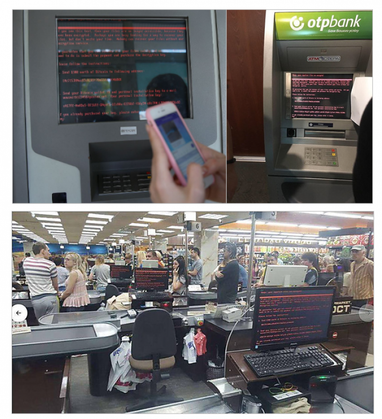

Зупинили або обмежили надання послуг зокрема: Ощадбанк, Укрсоцбанк, Промінвестбанк, Мегабанк, ОТПбанк, Глобус, Кредобанк, Укргазбанк, Кристал. Не обслуговували клієнтів деякі банкомати, Нова пошта, були недоступні інтернет-сайти низки ЗМІ, аеропортів, в тому числі Борисполя, тощо.

Зупинили або обмежили надання послуг зокрема: Ощадбанк, Укрсоцбанк, Промінвестбанк, Мегабанк, ОТПбанк, Глобус, Кредобанк, Укргазбанк, Кристал. Не обслуговували клієнтів деякі банкомати, Нова пошта, були недоступні інтернет-сайти низки ЗМІ, аеропортів, в тому числі Борисполя, тощо.

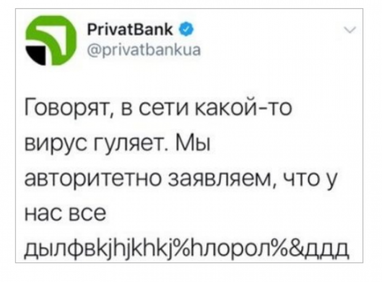

У Приватбанку, який заявив про відсутність проблем у зв’язку з атакою, в онлайн банкінгу Приват24 не працювали окремі сервіси.

Не обійшлося без специфічного гумору.

Оргвисновки

Інформатизація приватно-державних відносин породила аутсорсинг того, що повинна була надавати держава з відповідним рівнем захисту – програмне забезпечення для взаємодії. Історія впровадження електронної звітності з усіма принадами у вигляді платної підписки і неприйняття паперових звітів бізнесу відома.

Якщо версія кіберполіції про основний канал поширення загрози виявиться достовірною, то в разі забезпечення аналогічного сервісу державою можна було б говорити про захист і винних.

У разі ж приватного постачальника послуги він сам виявиться потерпілим. У будь-якому випадку під загрозою опиняється вже безпека національного рівня.

Тому актуальним стає питання державної складової в такій взаємодії як первинної безкоштовної альтернативи платному програмному забезпеченню без гарантій – адже саме фінансовий канал став джерелом поширення шкоди, будучи при цьому майже безальтернативним.

Так само необхідно говорити про елементарну грамотність в сфері комп’ютерної безпеки. Приблизно як у питанні поширення ВІЛ/СНІДу ще кілька років тому. І якщо у випадку з приватним сектором питання повністю лежить на підприємці, то ситуація з блокуванням роботи органів державної влади через використання необслуговуваного ПЗ або низької компетенції державних службовців – абсолютно неприпустима.

Окремо стоїть питання про те, які були справжні цілі авторів шкідливої програми. Адже повірити в те, що вони реально розраховували на істотні суми викупу в біткоїнах з України, вкрай складно.

Тому не можна виключати ймовірність того, що подія є або «пробною кулею», або навіть відволікаючим маневром, покликаним вирівняти статистичні очікування в профільній аналітиці.

Андрій Зінченко

За матеріалами: Finance.ua

Поділитися новиною

Також за темою

Українці втрачають інтерес до дизельних автівок

Anthropic представила ШІ для роботи з файлами для звичайних користувачів

Rolls-Royce готує новий електричний Cullinan (фото)

Найпотужніший Toyota Land Cruiser виходить на європейський ринок (фото)

Xiaomi презентувала власні розумні окуляри: чи стануть вони конкурентом Meta і Amazon

Hyundai презентувала недорогий автодім для двох у футуристичному стилі (фото)