3300

Крим: російська кіберстратегія війни

— Технології&Авто

Напруга між Росією і Кримом відобразилася в аналогічному конфлікті в кіберпросторі. Рішення російської влади запустило низку подій у кіберпростір: державні сили кібербезпеки, групи хактивістів і кіберзлочинці почали дії проти «ворога».

Фахівці з безпеки вважають, що завдання російських військових — ізолювати регіон. Можливо, заради цього в порту Севастополя стали на якір кораблі ВМФ Росії: на борту в них є обладнання для глушіння радіозв’язку. В районі Севастополя станції зв’язку ВМС України вже постраждали від саботажу. Кримський півострів потерпає від численних DOS-атак, а ПАТ «Укртелеком» повідомив, що «невідомі особи захопили кілька вузлів зв’язку в Криму» і що зв’язок між півостровом і рештою України погіршився в результаті «дій невідомих, які фізично пошкодили декілька оптоволоконних магістральних кабелів».

Атаки відбулися і в мережі, на цілу низку веб-сайтів. Два урядові веб-сайти в Криму не працюють, але невідомо, чи їх «поклали» хакери з-за кордону, чи самі представники місцевої влади.

Військові експерти не сумніваються, що це — прелюдія до рішучої операції. Зокрема, Росія застосовувала цю ж стратегію 2008 року, коли ізолювала Грузію, узявши під контроль урядові веб-сайти і втрутившись у роботу Інтернету в цій країні, яка не мала власної точки обміну Інтернет-трафіком (IXP) і де майже 70% Інтернет-трафіку проходило через ІХР іноземних держав — у тому числі й Росії.

Здається, в України в Криму лише одна точка обміну Інтернет-трафіком, тож російським службам кібербезпеки без проблем вдалося ізолювати цілий регіон.

У контексті інформаційної війни основні мішені — це ключові об’єкти інфраструктури країни. Слід вважати, що російська влада виділяє величезні кошти на покращення своїх Інтернет-потужностей. Ймовірно, що у випадку можливого переходу в стрімкий наступ Москва застосує також і кіберзброю для дестабілізації оборонних структур у регіоні.

UROBUROS І ПЛАТФОРМА SNAKE

Нещодавно фахівці німецької компанії G Data опублікували цікавий аналіз руткіта Uroburos, який вважається компонентом російської програми кіберозброєнь. Uroburos вважають одним із найновіших руткітів, який діє ще з 2011 року. Він використовується для зараження мереж, що належать мішеням високого рівня, і крадіжки даних шляхом встановлення зловмисних P2P мереж. Об’єктом атаки стають як 32-бітні, так і 64-бітні системи Microsoft Windows.

Німецька ІБ-компанія G Data провела цікаве дослідження зловмисного ПЗ, щоб виявити його авторів. Висновок: Uroburos, без сумніву, має російське походження.

ЩО Ж ТАКЕ UROBUROS?

«Uroburos — це руткіт, що складається з двох файлів: драйвера і закодованої віртуальної файлової системи. Цей руткіт може взяти під контроль заражений комп’ютер, виконувати довільні команди і приховувати системну діяльність. Він може красти інформацію (особливо файли) і може також перехоплювати мережевий трафік. Його модульна структура дає можливість легко додавати нові функції, що робить Uroburos не лише дуже складним, а й надзвичайно гнучким і небезпечним. Комплексна структура його драйвера спроектована так, що виявити його дуже важко», — говориться в аналізі G Data.

Руткіт Uroburos демонструє усі характеристики надскладного дизайну, типового для організованої державою операції. Йому притаманна незвичайна складність, а модульну структуру зловмисного ПЗ, без сумніву, було створено в Росії, про що свідчать сліди, залишені авторами у вихідному коді.

Особливістю цього зловмисного ПЗ є те, що воно перевіряє комп’ютер-жертву на присутність іншої програми, Agent.btz (Buckshot Yankee) — хробака, який успішно заразив військові мережі США 2008 року і привів до заборони використання USB і зйомних носіїв у США. Якщо Uroburos виявляє хробака Agent.btz, то не активується.

«Зловмисне програмне забезпечення (зловмисне ПЗ) проникло на звичайному флеш-накопичувачі, який дав змогу йому потрапити в секретну систему і почати пошук документів, які можна вкрасти. Далі воно поширилося на інші флешки. Пентагон вважає цей інцидент, виявлений у жовтні 2008 року, найсерйознішим ударом, завданим засекреченим комп’ютерним системам американської армії».

За словами експертів з G Data, Uroburos — це «скелет», який базується на розвідувальній діяльності. Без сумнівів, його створення вимагало величезних фінансових вливань, і очевидно, що розробники цього проекту продовжують вдосконалювати його.

«Надіславши команду на заражений комп’ютер, який має підключення до мережі Інтернет, зловмисне ПЗ може далі заражати інші машини в цій [локальній] мережі — навіть ті, які не мають виходу в Інтернет. Uroburos може шпигувати за кожною зараженою машиною і відсилає здобуту інформацію «авторам» атаки, передаючи витягнуті дані через заражені машини до комп’ютера з виходом в Інтернет».

Руткіт Uroburos було створено для зараження мереж величезних організацій, навіть якщо вони мають фізично ізольовані підмережі. Подібні агенти — це таємна зброя для враження особливо важливих цілей у випадку атаки. Відомо, що російський уряд багато інвестував у розробку кіберзброї і покращання комп’ютерних потужностей своїх силових структур.

Усього через кілька днів після виявлення руткіта Uroburos консалтингова фірма BAE Systems Applied Intelligence отримала докази ведення російської кампанії з кібершпигунства (кодова назва SNAKE), яка довгий час — щонайменше вісім років — залишалася непоміченою.

У ході операції Snake нападники проникали у системи Windows з високими ступенями захисту в різних країнах, але найцікавішим виявилося те, що недавно виявлений руткіт Uroburos був лише одним компонентом загальної кампанії SNAKE.

«Кібершпигунська операція з руткітом Snake встановлена. Зразок, створений в січні 2006 року, свідчить, що діяльність почалася, очевидно, ще принаймні у 2005 року. Це програма високого рівня, в якій використано складні техніки для подолання більшості засобів захисту і надання нападникам можливості приховувати комунікаційні канали. Сліди, залишені авторами під ніками «vlad» і «gilg», залишають спокусливі підказки, що ведуть до причетних до цього осіб», — сказано у звіті.

Виявлення операції Snake підтверджує гіпотезу, зроблену експертами компанії G Data. Уся ІБ-спільнота зіткнулася з великомасштабною кампанією, організованою структурами з Росії, а рівень агентів вказує на причетність російського уряду.

У рамках операції Snake нападники застосовували численні різноманітні одиниці зловмисного ПЗ. Співробітники західних розвідувальних служб знайшли ще одне зловмисне ПЗ, яке назвали Turla, воно заражувало урядові мережі по всьому світові. Діаграма внизу показує, що найбільше від розповсюдження цього зловмисного ПЗ постраждали українські об’єкти.

Дослідники встановили зв’язок зловмисного ПЗ Turla з популярною кібершпигунською кампанією Red October, виявленою Лабораторією Касперського більше року тому.

«Це — надзвичайно складне зловмисне ПЗ, яке пов’язане з іншими російськими розробками, використовує кодування і націлене проти західних держав. Там скрізь повно російських слідів», — заявив Джим Льюїс, колишній співробітник американської дипломатичної служби.

В операції Snake застосовано витончені технології для зараження систем Windows. Оминаючи захист, це ПЗ може ховатися в Інтернет-трафіку жертви.

«Приховування кількох DNS/HTTP-запитів у щільному потоці мережевого трафіку дає можливість руткіту Snake залишатися непоміченим».

Присутність розвідувального компонента в структурі Snake свідчить про існування арсеналу інструментів для інфільтрації.

«Як показано, таємні команди дають змогу шпигунській програмі Snake забезпечити віддаленим нападникам повний віддалений доступ до зламаної системи. Здатність «впадати в сплячку» і залишатися неактивною кілька днів підряд робить її виявлення у цей період дуже важким».

Минулого року російський уряд оголосив про створення цілого підрозділу з інформаційної війни у складі збройних сил РФ. Його мета — покращити кіберпотужності країни, точно так, як це роблять багато інших держав. Офіційні джерела у військовому відомстві повідомляють, що бюджет цього підрозділу на 2013 рік склав 2,3 мільярда рублів ($70 мільйонів).

«Кіберпростір стає нашим пріоритетом,… рішення створити команду кібербезпеки і новий підрозділ збройних сил вже прийнято… Ми працюємо над загальною концепцією програми розробок у цій сфері… Ми вже розглянули 700 інноваційних проектів», — заявив Андрій Григор’єв, голова новоствореного Фонду перспективних досліджень, в інтерв’ю радіостанції «Эхо Москвы».

Григор’єв оголосив, що новий підрозділ охоплюватиме три головні військові сфери: дослідження і розробки, озброєння і спорядження майбутнього та кібервійни.

ОЗИРНУТИСЯ НА МИНУЛЕ, ЩОБ ЗРОЗУМІТИ СЬОГОДЕННЯ І ПЕРЕДБАЧИТИ МАЙБУТНЄ

Недавні напади мають багато подібного з атаками перед вторгненням у Грузію 2008 року. Тоді російські силовики також розв’язали інформаційну війну проти противників, щоб підготуватися до стрімкого наступу.

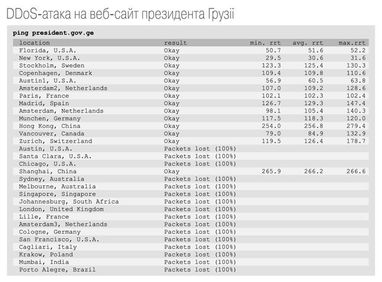

Грузія і експерти з безпеки звинувачували російських державних хакерів у зламі урядових і головних комерційних веб-сайтів Грузії, що стало частиною інформаційної військової кампанії паралельно з військовими діями Росії у Південній Осетії. Основні урядові веб-сайти було зламано, вони не працювали, включно з офіційним веб-сайтом грузинського президента Михеїла Саакашвілі, а також сайтами Міністерства закордонних справ, Міністерства оборони, сайту центрального уряду і різних комерційних веб-сайтів, які були виведені з ладу за попередній тиждень.

Хакери з групи «Південно-осетинська команда хакерів» спаплюжили сайт парламенту Грузії, розмістивши там колаж із зображеннями Саакашвілі та Адольфа Гітлера. Експерт у галузі кібербезпеки Джарт Армін, найфаховіший дослідник історії з групою російських кіберзлочинців, вважає, що атака на уряд Грузії пов’язана з діяльністю злочинної кіберорганізації Russian Business Network (RBN), яка має зв’язок з російською владою.

Армін виявив, що грузинські інтернет-сервери контролювалися іноземними хакерами, а інтернет-трафік було повністю переведено на московські сервери. Експерти з безпеки заявляють, що веб-сайти Грузії зазнали потужних DDoS-атак, які перекрили мішеням доступ до Інтернету.

Атаки спрямовані не лише на урядові веб-сайти. Мішенню російської стратегії також ставали будь-які комунікаційні канали, навіть основний форум грузинських хакерів, незважаючи на те, що грузинські хакери могли організувати структуровану відповідь. Один з найпопулярніших хакерських форумів Грузії лежав більше доби і зазнавав безперервних DDoS-атак.

Ще однією особливістю атак на Грузію була доступність (на основному хакерському форумі Росії) відкритого списку імейл-адрес грузинських політиків. Хакери організували масивну спам-кампанію і фішинг-атаки на політиків. Експерти з безпеки і військові стратеги вважають, що цей список поширили російські військові, щоб підбурити хакерів скоординувати серію атак проти уряду.

ЕРА ХАКТИВІСТІВ

Крим — це поле битви між Україною та Росією. Та як завжди, суперечка відлунює і в кіберпросторі, де держави ведуть дедалі більше таємних операцій. У диспутах у кіберпросторі можуть також бути задіяні треті сторони, як-от «хактивісти», або кібернайманці. Або ж, у найгіршому сценарії — інші держави, зацікавлені у розпалюванні конфлікту. Також не можна ігнорувати можливість проведення операцій психологічного тиску на противника з боку іноземних урядів, зацікавлених у дестабілізації регіону або глобального дипломатичного сценарію. Іноземні гравці могли поширювати пропагандистські месиджі на головних форумах і в соціальних мережах, впливаючи на стратегію групи хактивістів і настрої населення.

Багато російських і українських URL-адрес уже зазнали атак в ході кампаній #OpUkraine і #OpRussia, запущених, як завжди, з головних соціальних мереж ВК, «Однокласники» і Facebook.

Українські активісти розпочинають хакерську кампанію проти російських веб-сайтів. Український сайт «Бімба», який називає себе «кіберзброєю Майдану», проводить в онлайні набір добровольців, які бажають взяти участь у атаках проти Росії.

«У соціальній мережі ВК група #опПокращення // #OpUkraine, яку пов’язують з Anonymous, завантажила на сайт pastebin.com свій пейст з антиросійським зверненням і посиланням на звантажені дані внутрішнього SQL з Crownservice.ru (де публікується інформація про тендери для державних замовлень), у файлі під назвою «Putin Smack Down Saturday» («Субота, вирішальний удар по Путіну»)», — сказано в цікавому пості, опублікованому в блозі SenseCy.

Проаналізувавши явище «хактивізму», можна чітко побачити, що майже всі операції проводяться на підтримку українського населення. Групи на кшталт Anonymous вибрали сторону, на якій вони борються — і серія настирливих атак вдарила по російських мішенях. Зламано було й веб-сайт головного російського каналу новин Russia Today (RT.com), де невідомі хакери зробили дефейс головної сторінки.

Медіа-агенція підтвердила атаку в твіт-повідомленні зі свого офіційного профілю:

«Сайт RT зламано, ми працюємо над вирішенням цієї проблеми».

Ці модифікації на веб-сайті Russia Today було видно майже 30 хвилин. Один із змінених заголовків виглядав так:

«Лідер нацистів-націоналістів оголосив терміновий розшук».

Хоча все ще невідомо, хто ховається за хакерами, недавно популярна група Anonymous запросила своїх послідовників підключитися до хакерської операції під назвою #OpRussia на підтримку українських протестувальників. У рамках кампанії #OpRussia група хактивістів зламала сотні російських веб-сайтів. Атака на прокремлівську службу новин відбулася після схвалення парламентом Росії застосування військової сили в українському Криму.

Ще одну важливу атаку провело хакерське угруповання під назвою «Русское кибер-командование» (Russian Cyber Command), яка злила майже тисячу документів, викрадених, як вважається, в компанії «Рособоронэкспорт». Хактивісти висловили свою незгоду зі стратегією Путіна у посланні поруч із посиланням на злиті файли:

«Зважаючи на недавні параноїдальні спроби російської влади почати Третю світову, ми, Вільні від Путіна люди Російської Федерації — Вільні комп’ютерні бунтівники і відступники від ІТ-безпеки — вирішили розпочати справжню внутрішню кібервійну проти російських військових підприємств і критичних інфраструктурних підприємств, на яких стоїть російська імперія Путіна».

Хакери викрали файли з систем посольства Індії в Москві. Потрапивши в мережі посольства, вони послали заражений лист одному з керівників компанії «Рособоронэкспорт».

У посланні хакерів сказано, що це лише перша ластівка в довгому ряду крадіжок даних російських компаній.

«Таким же чином ми заразили сайти компаній «Сухой», «Оборонпром», «Газфлот», «Русал», «Велес Капитал» і багатьох інших, але ми покладемо їх відразу ж після цього першого злиття», — заявили хакери.

Коли писалася ця стаття, група українських хактивістів під назвою «Кіберберкут» опублікувала список із 40 зламаних ними веб-сайтів, серед них — державний канал Russia Today.

«Сьогодні ми, Кіберберкут, починаємо зворотний відлік. Зрадники України, які порушили закони нашої Батьківщини, у вас залишилося дев’ять днів, щоб добровільно здатися в органи прокуратури Харкова чи Сімферополя».

ВИСНОВКИ

Чого чекати в майбутньому? Важко сказати. Поки дипломатія продовжуватиме роботу, в глибинах кіберпростору відбуватиметься дедалі більше атак. Поки що рано називати напругу в кіберпросторі «кібервійною» між Росією і Україною. З одного боку, проукраїнські хакери нарощуватимуть діяльність проти російських мішеней, з другого — російські кіберпідрозділи і патріотично налаштовані хакери посилять наступ на своїх українських противників.

Та я хотів би закінчити цю статтю оцінкою позиції китайського уряду стосовно кризи в Криму. Для цього я зв’язався з професіоналом, якого вважаю найбільшим фахівцем у галузі китайських кібервоєнних технологій, лейтенантом-полковником корпусу Морської піхоти США у відставці і президентом компанії Cyber Defence and Network Security Біллом ГЕДЖСТАДОМ:

— Зважаючи на свій досвід, як ви оцінюєте позицію Китаю в цих подіях? Чи зацікавлений Китай у цій суперечці і чому (верховенство, енергетика, озброєння)?

— Так, звісно. Китайська Народна Республіка дуже зацікавлена як у подіях, що розгортаються в Україні, геостратегічних енергетичних питаннях, так і в Криму, фокусі геополітичної уваги.

— Чи вважаєте ви, що підрозділи кібербезпеки Китаю можуть втрутитися в нинішній кіберконфлікт між Україною і Росією? Якщо так, то як саме і чому?

— Ні, Китай не втручатиметься, якщо його не попросять допомогти Росії в плані забезпечення руткітом на основі китайського алфавіту або іншої форми зловмисного ПЗ, яке українські технічні засоби і команди інформаційної безпеки не зможуть виявити за допомогою IDS/IPS систем на основі кирилиці. Мається на увазі експлойт Zero Day.

З ескалацією напруги в Криму кількість кібератак значно зросте, і існує конкретна загроза, що постраждають і інші об’єкти критичної інфраструктури країни.

ПРО АВТОРА

П’єрлуїджі Паганіні — директор відділу інформаційної безпеки у компанії Bit4ld, одному з флагманів у галузі IdM (керування обліковими записами), а також пропагандист комп’ютерної безпеки, аналітик у галузі безпеки і журналіст-фрілансер. Паганіні — головний редактор журналу кібербезпеки Cyber Defense Magazine. Його стаж у царині кібербезпеки — понад 20 років. Паганіні — сертифікований випробувач систем ІТ-безпеки при лондонському відділенні Міжнародної ради консультантів з питань електронної комерції (EC-Council).

Любов до публіцистики і переконання, що безпека неможлива без взаємодії та поінформованості, підказали П’єрлуїджі Паганіні ідею блогу з ІТ-безпеки «Security Affairs», який недавно назвали головним ресурсом з національної безпеки в США. П’єрлуїджі — член команди The Hacker News і пише статті для ключових видань у галузі, як-от Cyber War Zone, ICTTF, Infosec Island, Infosec Institute, The Hacker News Magazine і багатьох інших журналів з ІТ-безпеки.

Автор книжок «The Deep Dark Web» і «Digital Virtual Currency and Bitcoin».

П’єрлуїджі Паганіні

За матеріалами: День

Поділитися новиною