7373

Petya.А: итоги и перспективы

— Технологии&Авто

Компьютеры ряда корпоративных пользователей в Украине (и не только — Авт.) ответственно приняли атаку новой версией уже известной вредоносной технологии. Попытаемся проанализировать доступные данные об этом событии и понять, какие факторы сделали столь массовое заражение возможным, а также какие выводы необходимо сделать из сложившейся ситуации? Какие риски такое положение дел несет в перспективе?

Что известно?

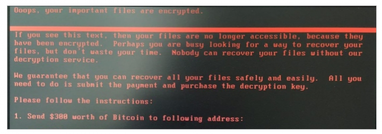

Вредоносная программа использованного типа известна достаточно давно. Как минимум более года. Относится к классу вымогателей – после осуществления несанкционированных действий с компьютером жертвы (например, шифрования содержимого — Авт.) сообщает о том, что якобы все можно вернуть за выкуп, который предлагает отправить неотслеживаемыми каналами (криптовалютой в свежем случае — Авт.). В противном случае информация будет недоступна.

Как заражались?

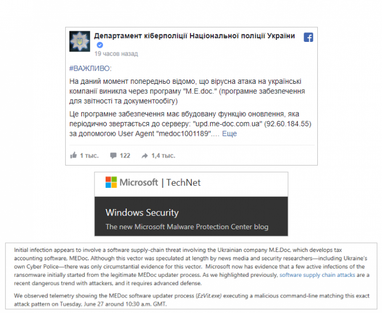

На сегодня киберполиция сообщает о 2 основных предполагаемых путях заражения. Первый (подтверждается корпорацией Microsoft – ред.) – сложная система распространения «вредоноса» через обновление бухгалтерского ПО.

Для этого в теории сначала надо было получить несанкционированный доступ к ресурсам автора программы сдачи отчетности, после чего процесс становился автоматизированным и заражал жертв через систему обновления этой программы.

Широкое добровольно-принудительное распространение этого ПО стало мощным каналом «дистрибуции» уже вируса.

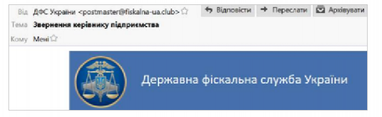

Вторым массовым путем заражения стала рассылка кода вируса в приложениях к электронным письмам, которые мимикрировали под доверенные источники. Пользователь не задумываясь открывал вложение, и происходило заражение фактически руками самой жертвы.

Вероятно, что будут выявлены и иные пути, но массовыми на сегодня признаны указанные.

Можно ли излечиться по факту заражения и как?

Рассматривать вариант оплаты вымогателям не будем. Ведь вероятнее всего, что после оплаты никто ничего расшифровывать не станет. Никакой код может и не прийти. Да и вообще неизвестно, предусмотрена ли авторами возможность дешифрации на самом деле. При этом в сети уже появились ложные дешифраторы, которые сами являются вирусами.

Расшифровка же на самом деле технически возможна. Для старых версий вируса существуют программы-дешифраторы. Но будет ли кто-то на энтузиазме писать новые, и самое главное – сколько времени для этого понадобится? У корпоративных клиентов времени для ожидания обычно нет. С другой стороны, у них всегда есть резервные копии и отдел ИТ, у которых день Конституции стал очень рабочим.

В результате для корпоративного сектора последствия будут выражены в ударной работе ИТ-шников для восстановления из backup-ов данных + недополученная прибыль по факту непредставленных услуг, а также имиджевые потери и прочие более мелкие неприятности. Это в очень общих чертах.

В системах на тонких клиентах с квалифицированным администрированием потерь данных могло вообще не быть.

Поэтому в реальности стоит исходить из того, что информация на диске в случае отсутствия архивных копий скорее всего потеряна.

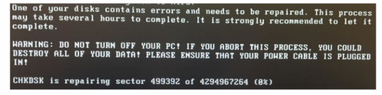

Если только опытный пользователь не успел отключить питание компьютера до полного окончания шифрования и прочитать оставшиеся нетронутыми данные из здоровой операционной системы. Ведь процесс шифрования больших объемов данных требует ресурсов и времени. Поэтому вирус маскировал это под обслуживание диска.

Дождавшиеся окончания получили полностью зашифрованные данные.

Успевшие прервать – смогли прочитать незашифрованное.

Кто не пострадал вообще?

Те, кто не использовал в работе операционные системы Windows. К слову, на новостях акции упали на почти 2 %!

Те, кто, используя их, организовал своевременное обновление операционной системы.

Дело в том, что после предыдущей волны аналогичного вируса автор операционных систем Windows – корпорация Майкрософт – выпустила программные «заплатки» на те уязвимости, которые сделали предыдущую волну возможной.

Текущая волна использовала те же уязвимости. Поэтому те пользователи, кто не обновлял операционную систему были в большей опасности, а это практически большинство использующих пиратские версии, версии из так называемых «сборок» (существует мнение, что часть таковых вообще изначально подготовлены для создания т.н. «ботнетов»), структуры, слабо обеспеченные хорошим ИТ сопровождением и т.п.

Надо ли замечать, что под описанный средний портрет очень сильно подходят пользователи из госсектора, массово пострадавшего от атаки?

Отдельной категорией непострадавших являются люди, вдумчиво относящиеся к открытию электронных почтовых отправлений и внимательно изучающих авторов и тип содержимого. Эти люди, увидев подозрительное письмо, очень похожее на письмо от ДФС, не поверили, что домен верхнего уровня у госструктуры может быть .club, а во вложении может находится исполняемый файл.

Но таких меньшинство.

Здесь уместно вспомнить о ситуации с примером мимикрии под .gov ресурсы.

Сопутствующие проблемы

2017 год стал годом активного продвижения НБУ концепции кэшлес-экономики – вывода расчетов в безналичную сферу.

Однако события текущей волны показали уязвимость концепции в текущих условиях. Так, например, в г. Николаеве приобрести топливо на АЗС с использованием платежной карты за единичными исключениями было невозможно. Об этом сообщили местные СМИ.

Между тем аналогичная ситуация могла иметь место и в аптеке, а также в других критически важных секторах общественной жизни.

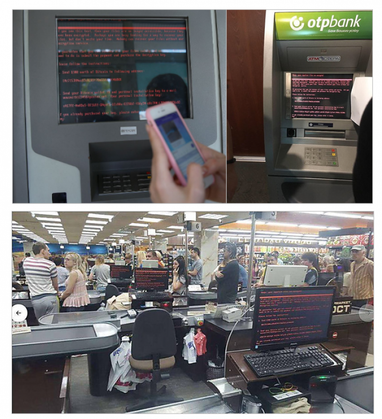

Остановили или ограничили предоставление услуг в т.ч.: Ощадбанк, Укрсоцбанк, Проминвестбанк, Мегабанк, ОТПбанк, Глобус, Кредобанк, Укргазбанк, Кристал. Не обслуживали клиентов некоторые банкоматы, Новая почта, были недоступны интернет-сайты ряда СМИ, аэропортов в том числе Борисполь и т. д.

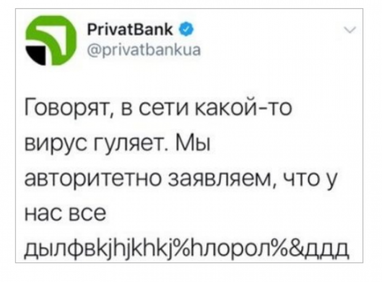

У заявившего об отсутствии проблем в связи с атакой Приватбанка в онлайн банкинге Приват24 не работали отдельные сервисы.

Не обошлось без специфического юмора.

Оргвыводы

Информатизация частно-государственных отношений породила аутсорсинг того, что должно было предоставлять государство с соответствующим уровнем защиты – программное обеспечение для взаимодействия. История внедрения электронной отчетности со всеми прелестями в виде платной подписки и непринятии бумажных отчетов бизнесу известна.

Если версия киберполиции об основном канале распространения угрозы окажется достоверной, то в случае обеспечения аналогичного сервиса государством можно было бы говорить о защите и виновных.

В случае же частного поставщика услуги таковой сам заявится потерпевшим. В любом случае под угрозой оказывается уже безопасность национального уровня.

Поэтому актуальным становится вопрос государственной составляющей в таком взаимодействии как первичной бесплатной альтернативы платному программному обеспечению без гарантий – ведь именно финансовый канал стал источником распространения вреда, будучи при этом почти безальтернативным.

Так же необходимо вести речь об элементарной грамотности в сфере компьютерной безопасности. Примерно, как в вопросе распространения ВИЧ/СПИДа еще несколько лет назад. И если в случае с частным сектором вопрос полностью лежит на предпринимателе, то ситуация с блокированием работы органов государственной власти по причине использования необслуживаемого ПО либо низкой компетенции государственных служащих – абсолютно недопустима.

Особняком стоит вопрос о том, каковы были истинные цели авторов вредоносной программы. Ведь поверить в то, что они реально рассчитывали на существенные суммы выкупа в биткоинах из Украины, крайне сложно.

Поэтому нельзя исключать вероятность того, что событие является либо «пробным шаром», либо даже отвлекающим маневром, призванным выровнять статистические ожидания в профильной аналитике.

Андрей Зинченко

По материалам: Finance.ua

Поделиться новостью